1. 帐号安全

系统运维部门工程师众多,按照管理类型分为系统管理员、网络管理员、数据库管理员、安全管理员等,它们都可能会具有每台主机的管理权限,一旦主机出现因为运维导致的故障或数据丢失等问题,无法明确具体责任人,也无法快速定位问题原因,迅速恢复故障,以致带来巨大的损失。

2. 密码安全

目前因为大量主机、网络设备的管理员密码都由运维人员管理,难以控制密码强度,难以满足证监会等相关机构对于系统密码复杂度的要求。

虽然有定期修改管理员密码的相关制度,但每次修改密码都涉及各台设备,执行起来工作量大也十分繁琐。

修改后的密码最终以文本形式存放,存在泄漏的隐患。

大量的密码掌握在各类系统维护人员手里,本身就存在滥用、泄漏等安全隐患。

3. 操作安全

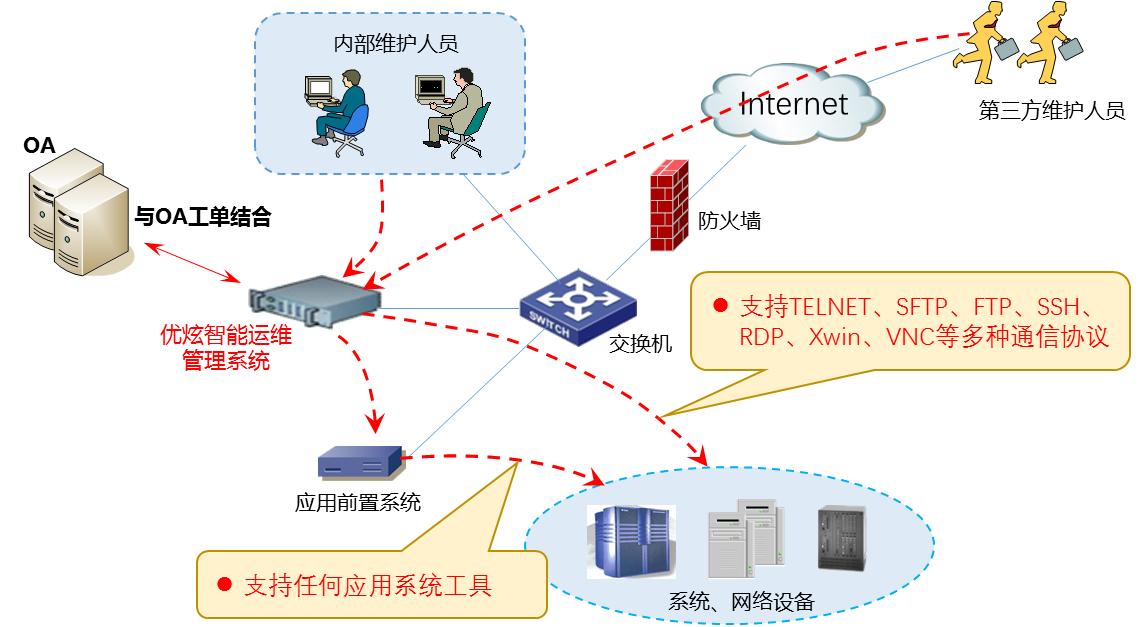

我公司的核心业务系统除本公司运维人员本地运维外,还需接受来自业务部及分支机构运维人员的远程登入管理;同时还有来自互联网的运维访问,主要由厂家工程师和本公司运维人员远程VPN接入参与运维和紧急故障处理;存在运维人员身份认证及操作严重不可控以及参与运维人员复杂而众多的现实情况,导致运维行为无法监控,不能及时了解所有登陆设备的详细运维情况。

业务网设备如果在交易时间发生服务停止、重启等动作,将严重影响我公司的业务运营,而目前对运维人员无意执行的危险操作无任何提醒和限制手段。

只要知道系统管理员帐号,就可以做任何操作,而无法精细控制该管理员的执行权限,即无法定义每个运维人员的操作权限,从而也无法控制越权操作。

4. 远程维护

-

PC直接远程连接关键服务器,容易遭受攻击、病毒传染

目前在办公网、交易网的PC都是通过网络直接与服务器连接,一旦PC感染蠕虫等网络型病毒,极易对服务器产生影响。

目前对运维人员连接服务器时的来源地址无控制手段,也就很难控制在系统管理员密码被泄露或外部支持人员远程维护时,登录系统的实际用户身份。

5. 运维操作行为安全

-

运维人员在什么时间、什么地点访问服务器,都在服务器上做了哪些操作。

现有审计手段无法准确定位事故原因。目前针对系统运维管理人员的审计只能定位到登陆服务器的IP地址、用户、时间等基本信息,无法准确了解运维人员登陆服务器后的具体操作行为,无法达到对运维行为进行操作留痕的审计基本要求。

6. 外部人员访问安全

系统运维人员中还有部分的第三方运维人员,他们在做系统维护时,通常是由内部人员帮其输入管理员密码,而此后他们对系统所做的操作缺乏应用的控制和审计。

还有少量长期合作的第三方运维人员,他们掌握了一部分系统的管理员密码,他们只要能接入内网,就能登录到各系统,如果他们所掌握的管理员密码泄漏,则存在极大的安全风险。

系统运维人员中还有部分的第三方运维人员和设备厂商定期巡检的技术支持人员,对这些非本系统运维人员的运维行为非常有必要进行监控以及审计,满足对外来人员访问核心系统操作的知情权。

经过以上综合分析,运维安全问题主要体现为认证、授权和审计三个方面。